Uno de los servicios más importantes de Internet es sin duda el correo electrónico, y al igual que con muchos otros servicios, no hay nada que gestione mejor el correo que GNU/Linux.

Uno de los servicios más importantes de Internet es sin duda el correo electrónico, y al igual que con muchos otros servicios, no hay nada que gestione mejor el correo que GNU/Linux.

Hay muchos proyectos conocidísimos y de gran importancia en el mundo de GNU/Linux, como por ejemplo el servidor web Apache, las bases de datos MySQL y PostgreSQL, el servidor de nombres Bind y muchísimos más... pero hay 2 de estos grandísimos proyectos que no suelen ser tan conocidos para el ciudadano de a pié, y sin embargo son una parte fundamental de Internet. Me estoy refiriendo a Postfix y a Courier, la pareja perfecta para hacerse cargo de algo tan importante hoy en dìa como es el correo electrónico.

Y es que la combinación de estos 2 sistemas no solo funciona, sino que además lo hace increíblemente bien.

Viendo que este artículo puede resultar bastante extenso, voy a dividirlo un poco y a crear un pequeño índice:

- Un poco de historia antes de empezar

- Configuración del DNS del dominio para recibir emails

- Creación de la base de datos de usuarios

- Instalación de Postfix como servidor SMTP

- Configuración de SASL para autenticación de Postfix

- Instalación de Courier como servidor POP/IMAP

- Instalación de antivirus y antispam

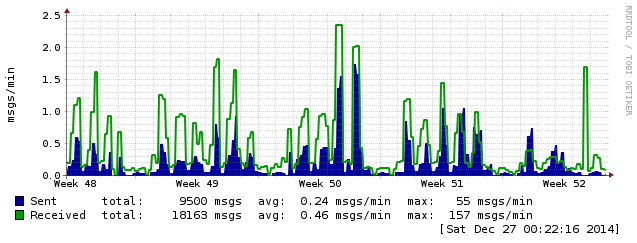

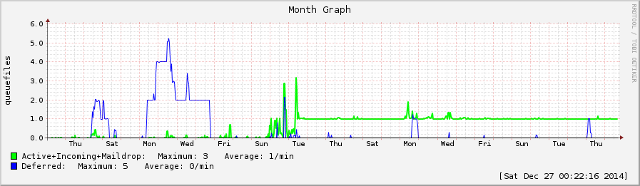

- Estadísticas y monitorización

- Referencias

Vamos con el primero de los puntos...

Un poco de historia antes de empezar

Si de verdad tienes muchísima prisa en montar tu servidor de correo, puedes saltarte ésta parte e ir directamente al capítulo 2, pero es importante saber qué vas a instalar, porqué lo vas a hacer y cómo funciona realmente el mundo del correo electrónico.

Hay 2 procesos completamente diferenciados en el tema del correo electrónico:

- El envío del mensaje: realizado mediante el protocolo SMTP por programas llamados MTA.

- La lectura del mensaje: realizada mediante los protocolos POP o IMAP.

Estos procesos no tiene nada que ver uno con otro, y como el uso del correo electrónico es totalmente transparente para el usuario, la mayoría de ellos ni los entiende ni los diferencia (y no me refiero solo a tus abuelos o a los míos, sino incluso a gente del gremio de la informática), ni falta que les hace... pero tranquilo, que si estás leyendo éste artículo significa que gracias a los Dioses, tu no formas parte de esa mayoría de usuarios zombis, lamers y catetos varios.

Todo el sistema de correo electrónico se puede entender fácilmente siguiendo la analogía que tiene con el sistema de correo postal de toda la vida, en el que hay oficinas de correos, carteros, buzones, etc.

Cuando tú quieres escribir una carta postal a alguien (olvídate del email o el móvil, haz un esfuerzo e imagínatelo, hombre!), una vez redactada la metes en un sobre indicando el remitente y el destinatario, y la metes en el buzón. Un cartero recoge esa carta, y la lleva a la oficina de correos de tu barrio, donde si la carta es válida (lleva la dirección del destinatario, el sobre está cerrado, etc) es clasificada según sea su destino, momento en el cual un transportista (o cartero) la recoge de esa oficina y la entrega en la oficina de correos del barrio de dicho destinatario. En esa oficina, otros carteros recogen las cartas recién llegadas y las llevan al buzón del destinatario, el cuál a partir de ese momento ya puede abrir su buzón cuando lo desee y coger las cartas (y leerlas en ese momento o cuando él prefiera).

Éste es exactamente el mismo proceso que sigue el correo electrónico.

Cuando tu quieres escribir un email a alguien, una vez escrito en tu cliente de correo favorito (Thunderbird/Icedove, Evolution, ~~Outlook~~, ~~GMail~~, etc), estos lo envían a tu servidor de correo saliente (la oficina de correos de tu barrio). Allí, si el email es valido (hay un remitente y un destinatario cuyo dominio existe, su servidor de correo responde, etc) se mira en el DNS del dominio al que va dirigido el correo cuál es el servidor SMTP de dicho dominio, y se le reenvía el mensaje a dicho servidor (la oficina de correos del barrio del destinatario). Allí, si el destinatario existe, se deja el email en su buzón (mailbox) a la espera de que éste se conecte a éste servidor (mediante un cliente de correo) y se descargue los mensajes que en él pudiera haber (y ya los leerá cuando él quiera).

Ves la analogía, verdad? Es prácticamente lo mismo (voy a tratar de ilustrar el ejemplo con una gráfica utilizando el genial Graphviz, del cual ya hablé en éste otro artículo):

Por lo tanto el primer paso necesario en ésta cadena es el envío de correo, es decir, el MTA.

Hay muchos programas en GNU/Linux que actúan de MTA. El más famoso de todos seguramente sea Sendmail, que fue uno de los primeros MTA que existieron, y fue utilizado durante mucho tiempo en prácticamente todos los servidores SMTP de Internet. No obstante siempre se le ha considerado difícil de configurar, lo que unido a los numerosos problemas de seguridad que ha tenido en su historia, hoy en día podríamos decir que ha sido reemplazado por otros MTAs como por ejemplo Qmail, Exim o Postfix.

Éste último es sin duda mi preferido, y es el que voy a explicar en este artículo.

Una vez tengamos el SMTP funcionando, necesitaremos otros sistemas que accedan a los emails que el MTA nos haya dejado. Para esto también tenemos diferentes y buenas opciones, como por ejemplo Dovecot o Courier.

He probado ambos, y aunque Dovecot funciona muy bien, siempre me ha gustado mucho más Courier... por lo tanto, es el que voy a explicar en este artículo.

Montar cualquiera de estos servicios basándose en los usuarios locales del servidor no tiene ningún misterio, aparte de ser algo muy poco recomendable ya que supondría que tendríamos que crear un usuario en el servidor por cada usuario de correo que fuéramos a utilizar (solo el imaginarlo ya me da urticaria!). Por lo tanto, los usuarios de nuestro servidor de correo van a ser usuarios virtuales cuyos datos van a estar almacenados en una base de datos (que podría ser MySQL, PostgreSQL o incluso OpenLDAP).

Y tal y como indica el título del artículo, vamos a explicar como montar el servidor COMPLETO, y no sería verdaderamente un servidor de correo completo si no tuviera también detección de SPAM, antivirus, filtros de correo, SSL en todos estos servicios e incluso estadísticas y gráficas para la monitorización de todo el sistema.

Ahora que hemos visto un poco los fundamentos básicos del sistema de correo electrónico, vamos a entrar en materia...

Configuración del DNS del dominio para recibir emails

Hay una parte fundamental para entender cómo funciona el correo electrónico en Internet, y aunque es sumamente obvia y básica para los que conocemos el tema, voy a explicarla simplemente para asegurarme de que entiendes lo que estamos haciendo, no sea que después de todo el rollo que estoy contando en este artículo, todavía no tengas claros algunos conceptos básicos sobre el funcionamiento de los servidores de correo (y si los conoces, pues te aguantas y lo lees de nuevo, que seguro que te va a costar a ti mucho menos leerlo que a mi escribirlo xDDDD).

Supongamos que ya tenemos nuestro flamante servidor de correo listo y funcionando, preparado para recibir el correo de las direcciones de email de (por ejemplo) pornohardware.com (me refiero a direcciones del tipo usuario@pornohardware.com y similares).

Puede que el servidor esté funcionando, pero... ¿cómo sabe la gente que éste servidor que acabo de configurar es a donde tienen que enviar los emails que vayan a la dirección usuario@pornohardware.com, por ejemplo?

La respuesta está, como casi todo lo relativo a los nombres de los dominios, en el DNS.

Doy por sentado que conoces el servicio de DNS de un dominio, y que sabes perfectamente que éste DNS se encarga de decirle a tu navegador (por ejemplo) que la dirección IP del servidor de pornoharware.com es la 188.165.118.8, verdad?

El DNS se configura a base de registros, y los hay de varios tipos. Uno de los más utilizados es el registro de tipo A, que se encarga precisamente de esto último que acabo de decir: traducir el nombre de un dominio a una dirección IP.

Sin embargo, hay otros tipos de registros en un DNS que son igual de importantes que el A, como por ejemplo el que atañe al correo de dicho dominio, llamado registro de tipo MX.

Si un registro de tipo A del dominio de pornohardware.com diría que "la dirección www.pornohardware.com es en realidad la IP 188.165.118.8", un registro de tipo MX del dominio de pornohardware.com diría que "el servidor que se encarga del correo de las direcciones acabadas en @pornoharware.com es la IP 141.8.224.25 (por ejemplo)".

Por eso, cuando enviamos un email a una dirección, nuestro servidor hace una consulta al DNS del dominio del destinatario para saber cuál es la IP del servidor de correo de dicho destinatario... y una vez obtenida, se intenta conectar a esa dirección para pasarle el email.

Éste tipo de registros DNS tienen además una particularidad que no tienen los demás, y es que es posible asignar más de 1 servidor de correo a cada dominio, definiendo diferentes prioridades a cada uno de ellos... es decir, que podemos configurar 2 servidores de correo diferentes para que se hagan cargo del correo de un dominio determinado, y decirle al DNS que el servidor de correo habitual será el 1... pero que en aquellos casos en los que el servidor 1 esté caído por cualquier motivo, puede enviar el email también al servidor 2.

También podemos configurar 2 servidores de correo diferentes para el mismo dominio, y asignarles la misma prioridad. En éste se iría utilizando un servidor u otro indistintamente, siendo esto muy útil para balancear la carga entre ambos.

Un ejemplo práctico

En cualquier distribución de GNU/Linux tenemos disponible el comando nslookup, que sirve para conectarse a un servidor DNS y hacerle consultas.

No entraré a explicar su sintaxis, únicamente tenéis que ver que con el siguiente comando le estoy pidiendo al servidor DNS 208.67.222.222 (uno de los servidores DNS públicos de OpenDNS) que me diga cuál es la IP del servidor de pornohardware.com:

bhean@vader:~$ nslookup pornohardware.com 208.67.222.222

Server: 208.67.222.222

Address: 208.67.222.222#53

Non-authoritative answer:

Name: pornohardware.com

Address: 188.165.118.8

Como veis, primero nos dice a qué servidor DNS le estamos haciendo la consulta (en éste caso: 208.67.222.222) y a través de qué puerto (208.67.222.222#53), y luego nos da lo que le hemos pedido: Address: 188.165.118.8.

Si en lugar de pedirle la IP de la dirección web, le pedimos las IPs de su servidor/servidores de correo, el comando sería:

bhean@vader:~$ nslookup -type=mx pornohardware.com 208.67.222.222

Server: 208.67.222.222

Address: 208.67.222.222#53

Non-authoritative answer:

pornohardware.com mail exchanger = 5 mail.pornohardware.com.

En éste caso, nos dice que el servidor de correo de pornohardware.com es mail.pornohardware.com.

Si hacemos la misma prueba pero con un dominio que tenga configurados varios servidores de correo, por ejemplo debian.org, veremos esto:

bhean@vader:~$ nslookup -type=mx debian.org 208.67.222.222

Server: 208.67.222.222

Address: 208.67.222.222#53

Non-authoritative answer:

debian.org mail exchanger = 5 mailly.debian.org.

debian.org mail exchanger = 10 muffat.debian.org.

Vemos que los servidores de correo del dominio debian.org son 2:

- mailly.debian.org: con prioridad 5

- muffat.debian.org: con prioridad 10

Como uno tiene una establecida una prioridad de 5 y el otro de 10, el que tenga el valor más bajo es el que se considera servidor principal, y en caso de estar caído, se utilizaría el otro.

Es decir, a MENOR valor, MÁS prioridad tendrá ese servidor con respecto a los demás.

Ahora que ya tenemos claro cómo anunciar a todo Internet que nuestro servidor va a ser el encargado de manejar el correo de determinado dominio, vamos al turrón...

Creación de la base de datos de usuarios

Como ya he dicho antes, que los usuarios del sistema de correo sean los usuarios locales que haya en el servidor (que es el funcionamiento por defecto) es algo completamente desaconsejable, y da igual que penséis que para un par de usuarios que vais a usar no merece la pena una base de datos, o que solo es una prueba y si va bien ya lo montaréis con base de datos más adelante o cualquier otra excusa que se os ocurra.

Mi experiencia como sysadmin me ha demostrado una y otra vez que éstas cosas, al cabo de no mucho tiempo, nunca son como eran cuando se pensaron y montaron inicialmente. Es decir, que si ahora piensas que solo vas a usar 2 usuarios, cuando te quieras dar cuenta tendrás una docena de ellos... y si algo molesta sobremanera a un sysadmin bofh es trabajar 2 veces para lo mismo, así que vamos a hacer las cosas bien desde el principio, que no cuesta nada! xDD

Lo primero es elegir si vas a utilizar base de datos o LDAP para almacenar los usuarios, ya que son métodos MUY diferentes.

Yo recomiendo base de datos (y más concretamente PostgreSQL), pero si vas a implementar el servidor de correo en un entorno en el que ya dispones de un directorio activo u OpenLDAP, también puedes hacerlo.

Para éste artículo usaré base de datos, concretamente PostgreSQL (aunque si hubiera alguna diferencias en alguna parte con respecto a MySQL, intentaré explicarla). Llegados a éste punto doy por hecho que ya tenéis vuestro servidor de base de datos instalado y funcionando, por lo que si no es así, instala y configura el servidor de base de datos antes de continuar.

Si quieres hacer que prácticamente toda la información del sistema se almacene y gestione en la base de datos, puedes hacerlo. Yo normalmente solo uso la base de datos para la información de los usuarios y para la de sus alias de correo.

Para almacenar ésta información tenemos que crear una tabla para cada cosa, y que contenga la información necesaria tanto para Postfix como para Courier. Un ejemplo completamente válido y que llevo utilizando muchísimos años en diferentes servidores de correo que administro es el siguiente:

Tabla para usuarios

| Nombre columna | Tipo columna | Valor por defecto | Nulos? |

|---|---|---|---|

| user_id | integer | nextval('user_id_seq') | NO |

| name | character varying(64) | NULL | SI |

| surname | character varying(128) | NULL | SI |

| login | character varying(32) | NULL | NO |

| password_crypt | character varying(64) | NULL | NO |

| email_local | character varying(255) | NULL | NO |

| insert_date | timestamp without time zone | now() | NO |

| description | character varying(255) | NULL | SI |

| imap_access | character(1) | 0 | NO |

| smtp_access | character(1) | 0 | NO |

| path_maildir | character varying(255) | '/' | NO |

| user_active | character(1) | 0 | NO |

Tabla para alias de correo

| Nombre columna | Tipo columna | Valor por defecto | Nulos? |

|---|---|---|---|

| email_local | character varying(255) | NULL | NO |

| email_alias | character varying(255) | NULL | NO |

Ahora veremos las querys necesarias para crear esas tablas... primer tómate unos segundos para examinar los campos de dichas tablas y hacerte una idea aproximada de los datos que vamos a guardar en ellas: todos los campos son más o menos auto explicativos, pero por si acaso comentaré para qué se van a usar:

Tabla para usuarios

- user_id: Ésta será la clave primaria de la tabla, por eso su valor por defecto en PostgreSQL es la secuencia

user_id_seq, y en MySQL será un campo AUTOINCREMENT. - name: En éste campo se almacenará el nombre del usuario (me refiero a su nombre de pila, que es necesario para algunas cosas, no el nick).

- surname: En éste campo se almacenarán los apellidos del usuario.

- login: Nick del usuario

- password_crypt: La contraseña del usuario (utilizando el algoritmo de cifrado

cryptbasado en DES). - email_local: La dirección de email que vamos a crear para el usuario.

- insert_date: Fecha de creación del usuario

- description: Como su nombre indica, es la descripción que queramos hacer de la cuenta de éste usuario.

- imap_access: Usaremos este campo para permitir o no permitir que el usuario se conecte al servidor IMAP para leer correo.

- smtp_access: Usaremos este campo para permitir o no permitir que el usuario se conecte al servidor SMTP para enviar correo.

- path_maildir: Aquí indicaremos la ruta física en el disco duro del servidor del mailbox del usuario.

- user_active: Con este campo habilitaremos o no la cuenta del usuario.

Tabla para alias de correo

- email_local: La dirección de correo del usuario al que vamos a crear un alias.

- email_alias: El alias de correo que vamos a crear.

Una vez explicados los campos de ambas tablas, el código SQL necesario para crearlas sería el siguiente:

Para la tabla de usuarios en PostgreSQL:

CREATE DATABASE email;

\\c email

CREATE TABLE users (

"user_id" integer DEFAULT nextval(('user_id_seq'::text)::regclass) NOT NULL,

"name" character varying(64) DEFAULT NULL::character varying,

"surname" character varying(128) DEFAULT NULL::character varying,

"login" character varying(32) NOT NULL,

"password_crypt" character varying(64) NOT NULL,

"email_local" character varying(255) NOT NULL,

"insert_date" timestamp without time zone DEFAULT now() NOT NULL,

"description" character varying(255) DEFAULT NULL::character varying,

"imap_access" character(1) DEFAULT 0 NOT NULL,

"smtp_access" character(1) DEFAULT 0 NOT NULL,

"path_maildir" character varying(255) DEFAULT '/'::character varying NOT NULL,

"user_active" character(1) DEFAULT 0 NOT NULL

);

ALTER TABLE ONLY users

ADD CONSTRAINT users_pkey PRIMARY KEY ("user_id");

ALTER TABLE ONLY users

ADD CONSTRAINT "users_email_local_key" UNIQUE ("email_local");

ALTER TABLE ONLY users

ADD CONSTRAINT "users_login_key" UNIQUE ("login");

CREATE SEQUENCE user_id_seq

START WITH 1

INCREMENT BY 1

NO MINVALUE

NO MAXVALUE

CACHE 1;

Para la tabla de usuarios en MySQL:

CREATE DATABASE email;

use email;

CREATE TABLE users (

user_id int(7) NOT NULL AUTO_INCREMENT,

name varchar(64) DEFAULT NULL,

surname varchar(128) DEFAULT NULL,

login varchar(32) NOT NULL DEFAULT '',

password_crypt varchar(64) NOT NULL,

email_local varchar(255) NOT NULL DEFAULT '',

insert_date datetime NOT NULL,

description text,

imap_access char(1) NOT NULL DEFAULT '0',

smtp_access char(1) NOT NULL DEFAULT '0',

path_maildir varchar(255) NOT NULL DEFAULT '/',

user_active char(1) NOT NULL DEFAULT '1',

PRIMARY KEY (user_id),

UNIQUE KEY email_local (email_local),

KEY imap_access (imap_access),

KEY smtp_access (smtp_access)

) ENGINE=MyISAM AUTO_INCREMENT=1;

Para la tabla de alias de usuarios en PostgreSQL:

CREATE TABLE users_aliases (

"email_local" character varying(255) NOT NULL,

"email_alias" character varying(255) NOT NULL

);

ALTER TABLE ONLY users_aliases

ADD CONSTRAINT users_emails_ukey UNIQUE ("email_local", "email_alias");

Para la tabla de alias de usuarios en MySQL:

CREATE TABLE users_aliases (

email_local varchar(255) NOT NULL DEFAULT '',

email_alias varchar(255) NOT NULL DEFAULT '',

UNIQUE KEY email_local (email_local, email_alias)

) ENGINE=MyISAM AUTO_INCREMENT=1;

Aparte de las tablas (y la secuencia, en el caso de PostgreSQL) necesitaremos crear también los usuarios que van a utilizar tanto Postfix como Courier para acceder a la base de datos. Siempre es recomendable crear un usuario para cada uno en lugar de crear uno en común.

Os recomiendo utilizar contraseñas complejas (que contengan letras, números y caracteres especiales, y cuya longitud no sea nunca inferior a 10 caracteres) generadas de forma aleatoria, ya que una vez tengáis los servicios configurados, no necesitaréis recordarlas.

Una web bastante útil y sencilla para generar contraseñas complejas de forma aleatoria es http://www.clavesegura.org/

Crearemos entonces 3 usuarios, uno para cada uno de los servicios que vamos a configurar más adelante (Postfix, Courier y SASL), por lo tanto ejecutamos éstas querys en nuestra base de datos para crear dichos usuarios y para darles permisos sobre las tablas que acabamos de crear.

No hay que confundir estos usuarios (que son los que usará Postfix, por ejemplo, para obtener los datos del destinatario de un email) con los usuarios de nuestro correo (es decir, las personas que van a disponer de direcciones de email gestionadas por nuestro servidor).

Para crear los usuarios que usarán estos servicios (Postfix, Courier y SASL) para conectarse a la base de datos en PostgreSQL:

CREATE ROLE app_postfix;

ALTER ROLE app_postfix WITH NOSUPERUSER INHERIT NOCREATEROLE NOCREATEDB LOGIN NOREPLICATION PASSWORD 'QZrRP-fzuq';

CREATE ROLE app_courier;

ALTER ROLE app_courier WITH NOSUPERUSER INHERIT NOCREATEROLE NOCREATEDB LOGIN NOREPLICATION PASSWORD 'OQ5JQ3+pNR';

CREATE ROLE app_sasl;

ALTER ROLE app_sasl WITH NOSUPERUSER INHERIT NOCREATEROLE NOCREATEDB LOGIN NOREPLICATION PASSWORD 'hb9mwJGcc';

GRANT SELECT ON TABLE users TO app_postfix;

GRANT SELECT ON TABLE users TO app_courier;

GRANT SELECT ON TABLE users TO app_sasl;

GRANT SELECT ON TABLE users_aliases TO app_postfix;

GRANT SELECT ON TABLE users_aliases TO app_courier;

GRANT SELECT ON TABLE users_aliases TO app_sasl;

Y para crear los usuarios que usarán estos servicios (Postfix, Courier y SASL) para conectarse a la base de datos en MySQL:

CREATE USER 'app_postfix'@'localhost' IDENTIFIED BY PASSWORD 'QZrRP-fzuq';

CREATE USER 'app_courier'@'localhost' IDENTIFIED BY PASSWORD 'OQ5JQ3+pNR';

CREATE USER 'app_sasl'@'localhost' IDENTIFIED BY PASSWORD 'hb9mwJGcc';

GRANT SELECT ON email.users TO 'app_postfix'@'localhost';

GRANT SELECT ON email.users TO 'app_courier'@'localhost';

GRANT SELECT ON email.users TO 'app_sasl'@'localhost';

GRANT SELECT ON email.users_aliases TO 'app_postfix'@'localhost';

GRANT SELECT ON email.users_aliases TO 'app_courier'@'localhost';

GRANT SELECT ON email.users_aliases TO 'app_sasl'@'localhost';

FLUSH PRIVILEGES;

En el caso de PostgreSQL, es necesario especificar en su archivo de configuración de accesos pg_hba.conf habilitemos el acceso de los 3 usuarios que acabamos de crear.

Editamos el archivo y especificamos que estos 3 últimos usuarios pueden conectarse a la base de datos email para leer. Repito: únicamente en el caso de PostgreSQL. Si estamos configurando el servidor únicamente para MySQL, entonces NO hay que hacer esto:

#

# Database administrative login by Unix domain socket

local all postgres peer

# TYPE DATABASE USER ADDRESS METHOD

host email app_postfix 127.0.0.1/32 md5

host email app_courier 127.0.0.1/32 md5

host email app_sasl 127.0.0.1/32 md5

# "local" is for Unix domain socket connections only

local all all peer

# IPv4 local connections:

host all all 127.0.0.1/32 md5

# IPv6 local connections:

host all all ::1/128 md5

# Allow replication connections from localhost, by a user with the

# replication privilege.

#local replication postgres peer

#host replication postgres 127.0.0.1/32 md5

#host replication postgres ::1/128 md5

Por último, comprobamos que podemos conectarnos a las tablas de nuestra base de datos, que en el caso de PostgreSQL se hace así:

$ psql -h 127.0.0.1 -U app_postfix -W --command='SELECT COUNT(*) FROM users;' email

count

-------

0

(1 row)

Y en el caso de MySQL se hace así:

$ echo "SELECT COUNT(*) FROM users;" | mysql -h 127.0.0.1 -u app_postfix -p email

COUNT(*)

0

Al ejecutar estos últimos comandos se os pedirá la contraseña del usuario que vayáis a probar (en éste caso el usuario es app_postfix). Una vez introducida debería ejecutarse la query correctamente... si por el contrario obtenéis algun mensaje de error, seguramente se deba a problemas con los permisos de los usuarios. Échale un ojo a lo que has ido haciendo, averigua en qué punto la has cagado y arréglalo... xDDD

Si todo ha ido bien, ésta parte ya la hemos acabado... ahora solo nos quedaría insertar un usuario para probar, y también algun alias. Es importante recordar que conviene insertar un registro en la tabla de aliases que contenga la propia dirección local del usuario que estamos creando (es decir, un alias de si mismo, aparte de los demás alias que vayamos a configurar para ese usuario) ya que en algunas circunstancias Postfix únicamente consulta la existencia de un usuario mirando en la tabla de aliases, por lo que si no tenemos un registro ahí que especifique la dirección normal del usuario, Postfix no lo encontrará y pensará que dicho usuario no existe, aunque sí que exista en la tablas users.

La password del usuario tiene que ir cifrada por motivos obvios de seguridad, para que nadie (incluso quien pudiera tener acceso a consultar la tabla en la que se almacena) pudiera verla.

El algoritmo de encriptación que vamos a usar es el mismo que utiliza GNU/Linux para almacenar las contraseñas de los usuarios del sistema, y que si no me equivoco, es el utilizado en la función CRYPT mediante el algoritmo DES.

Pero no os preocupéis si no estáis muy puestos en criptografía... existe un comando que os permitirá generar el hash de la contraseña que queráis utilizando diferentes algoritmos. Éste comando se llama authpasswd y forma parte del paquete courier-authlib, por lo que debemos instalarlo.

De nuevo, si usamos Debian/Ubuntu, basta con:

$ sudo apt-get install courier-authlib

Y si usamos CentOS/RedHat, me temo que estos paquetes no forman parte de sus repositorios oficiales, por lo que tendríais que compilar el código vosotros mismos. Si es vuestro caso, podéis bajarlo desde aquí: http://www.courier-mta.org/download.htmls

En cualquier caso, una vez que tengáis el paquete courier-authlib instalado, y por tanto el comando authpasswd disponible, solo tenéis que ejecutarlo especificando el algoritmo CRYPT y después de introducir la password que queráis. Eso os devolverá el hash correspondiente a dicha password, que por ejemplo, en el usuario de prueba que vamos a crear ésta password va a ser galactica :

$ authpasswd crypt

Password:

Reenter password:

{CRYPT}V1TBTcBUTkibk

Por lo tanto, la password encriptada de galactica es V1TBTcBUTkibk.

Con éstas querys deberíamos ser capaces de insertar un usuario de prueba con 1 alias y con la password cifrada en nuestra recién creada base de datos:

-- Insertamos el usuario

INSERT INTO

users

(

name,

surname,

login,

password_crypt,

email_local,

description,

imap_access,

smtp_access,

path_maildir,

user_active

)

VALUES

(

'William',

'Adama',

'bill',

'V1TBTcBUTkibk',

'adama@pornohardware.com',

'Email del Comandante Adama',

1,

1,

'/srv/maildirs/pornohardware.com/adama/',

1

);

-- Insertamos el alias de si mismo

INSERT INTO

users_aliases

(

email_local,

email_alias

)

VALUES

(

'adama@pornohardware.com',

'adama@pornohardware.com'

);

-- Insertamos un alias para el usuario

INSERT INTO

users_aliases

(

email_local,

email_alias

)

VALUES

(

'adama@pornohardware.com',

'william.adama@pornohardware.com'

);

Una vez ejecutados estos INSERT ya tendremos configurado nuestro usuario con sus alias, así que ahora vamos a ver cómo los utilizamos...

Instalación de Postfix como servidor SMTP

Ahora que ya tenemos la base de datos creada y nuestro primer usuario de prueba guardado en ella, vamos a preparar un servidor SMTP para que cuando le llegue un email para nuestro usuario, sepa que efectivamente es para él y lo guarde en su mailbox para que éste pueda leerlo cuando quiera.

Como ya comenté anteriormente, el SMTP que utilizo normalmente es Postfix.

Como ya comenté anteriormente, el SMTP que utilizo normalmente es Postfix.

No es perfecto, pero en mi opinión es el mejor SMTP que hay hoy en día, aunque como en casi todo hay varios bandos enfrentados (en éste caso el otro bando son los defensores de Exim, otro gran SMTP).

Hay que tener claro de antemano que la tarea de configurar un servidor SMTP se divide en 2 subtareas:

- Configurar el servidor para que nuestros usuarios puedan enviar emails a otras personas.

- Configurar el servidor para que cuando le llegue un email a uno de nuestros usuarios, éste lo guarde para que el usuario pueda leerlo.

Quiero que quede clara la división porque aunque sea Postfix quien se encargue de ambas, son 2 procesos diferentes.

Vamos con la primera...

Un servidor SMTP es un servicio que corre normalmente en el puerto 25 (y/o en el puerto 465 si nos conectamos a través de SSL).

Esto significa que cuando queramos enviar un email, debemos conectarnos a éste servidor y mediante los comandos propios de su protocolo debemos indicar quienes somos, a quién queremos enviar el email, con qué texto queremos enviarlo, etc. y si lo hemos hecho bien, nuestro servidor enviará dicho email al SMTP del destinatario (como ya dije en el esquema de funcionamiento del correo que puse arriba).

Sin embargo, el SMTP no puede estar abierto a cualquiera (situación conocida como open relay), ya que entonces los spammers lo utilizarán para enviar emails publicitarios o de cualquier otro tipo a todo el mundo, lo que aparte de generar numerosos problemas, podría hacer que la IP de nuestro servidor de correo fuera incluida en alguna base de datos pública de spammers, lo que provocaría que la mayor parte de los servidores de correo del mundo rehusaran recibir nuestros emails (aunque éstos fueran emails legítimos enviados normalmente por nosotros).

Únicamente nuestros usuarios (aquellos que mediante su login y password se autentiquen satisfactoriamente) debería tener permisos para poder enviar emails a través de este SMTP.

El SPAM es una lacra, y no solo es molesto, sino que puede llegar a causar problemas de verdad... así que, por favor, pon especial atención a proteger tu servidor para que ésta panda de desgraciados no pueda servirse de él.

Así que debemos configurar Postfix para que únicamente acepte emails de los usuarios que se autentiquen. Como estos usuarios los tenemos en una base de datos, vamos a configurar Postfix para que se conecte a ella y los busque.

Lo primero es instalar los paquetes de Postfix según la base de datos que estemos usando (ya sea MySQL o PostgreSQL). Y como siempre, esta instalación es trivial si usamos una distribución de GNU/Linux decente como por ejemplo Debian. En éste caso (o en el de las que se basan en ella, como por ejemplo Ubuntu), bastaría con:

$ sudo apt-get install postfix postfix-mysql postfix-pgsql

Si por algun motivo (por ejemplo, que seamos masoquistas) utilizamos CentOS, Redhat o similares, podemos instalarlo también de forma muy fácil con:

$ sudo yum install postfix

Ahora que ya lo tenemos instalado vamos a configurarlo. Los 2 archivos de configuración principal de Postfix son master.cf y main.cf (ambos en el directorio /etc/postfix).

En el primero de ellos (/etc/postfix/master.cf) se especifican las opciones del proceso demonio de nuestro servidor SMTP, tales como filtros, configuración de chroot, etc. Es normal que las primeras veces que se examina éste archivo puede parecer algo complejo de manejar... pero al final es tan simple como el resto de Postfix.

Un ejemplo de éste archivo podría ser el siguiente:

# Postfix master process configuration file. For details on the format

# of the file, see the master(5) manual page (command: "man 5 master").

#

# ==========================================================================

# service type private unpriv chroot wakeup maxproc command + args

# (yes) (yes) (yes) (never) (100)

# ==========================================================================

smtp inet n - n - - smtpd

#submission inet n - - - - smtpd

# -o smtpd_tls_security_level=encrypt

# -o smtpd_sasl_auth_enable=yes

# -o smtpd_client_restrictions=permit_sasl_authenticated,reject

# -o milter_macro_daemon_name=ORIGINATING

smtps inet n - n - - smtpd

-o smtpd_tls_wrappermode=yes

-o smtpd_sasl_auth_enable=yes

-o smtpd_client_restrictions=permit_sasl_authenticated,reject

-o milter_macro_daemon_name=ORIGINATING

#628 inet n - - - - qmqpd

pickup fifo n - - 60 1 pickup

cleanup unix n - - - 0 cleanup

qmgr fifo n - n 300 1 qmgr

#qmgr fifo n - - 300 1 oqmgr

tlsmgr unix - - - 1000? 1 tlsmgr

rewrite unix - - - - - trivial-rewrite

bounce unix - - - - 0 bounce

defer unix - - - - 0 bounce

trace unix - - - - 0 bounce

verify unix - - - - 1 verify

flush unix n - - 1000? 0 flush

proxymap unix - - n - - proxymap

#proxywrite unix - - n - 1 proxymap

smtp unix - - - - - smtp

# When relaying mail as backup MX, disable fallback_relay to avoid MX loops

relay unix - - - - - smtp

-o smtp_fallback_relay=

# -o smtp_helo_timeout=5 -o smtp_connect_timeout=5

showq unix n - - - - showq

error unix - - - - - error

retry unix - - - - - error

discard unix - - - - - discard

local unix - n n - - local

virtual unix - n n - - virtual

lmtp unix - - - - - lmtp

anvil unix - - - - 1 anvil

scache unix - - - - 1 scache

#

# ====================================================================

# Interfaces to non-Postfix software. Be sure to examine the manual

# pages of the non-Postfix software to find out what options it wants.

#

# Many of the following services use the Postfix pipe(8) delivery

# agent. See the pipe(8) man page for information about ${recipient}

# and other message envelope options.

# ====================================================================

#

# maildrop. See the Postfix MAILDROP_README file for details.

# Also specify in main.cf: maildrop_destination_recipient_limit=1

#

maildrop unix - n n - - pipe

flags=DRhu user=vmail argv=/usr/bin/maildrop -d ${recipient}

#

# See the Postfix UUCP_README file for configuration details.

#

uucp unix - n n - - pipe

flags=Fqhu user=uucp argv=uux -r -n -z -a$sender - $nexthop!rmail ($recipient)

#

# Other external delivery methods.

#

ifmail unix - n n - - pipe

flags=F user=ftn argv=/usr/lib/ifmail/ifmail -r $nexthop ($recipient)

bsmtp unix - n n - - pipe

flags=Fq. user=bsmtp argv=/usr/lib/bsmtp/bsmtp -t$nexthop -f$sender $recipient

mailman unix - n n - - pipe

flags=FR user=list argv=/usr/lib/mailman/bin/postfix-to-mailman.py

${nexthop} ${user}

scalemail-backend unix - n n - 2 pipe

flags=R user=scalemail argv=/usr/lib/scalemail/bin/scalemail-store ${nexthop} ${user} ${extension}

smtp-amavis unix - - n - 2 smtp

-o smtp_data_done_timeout=1200

-o disable_dns_lookups=yes

# Amavis filter

127.0.0.1:10025 inet n - - - - smtpd

-o content_filter=

-o local_recipient_maps=

-o relay_recipient_maps=

-o smtpd_restriction_classes=

-o smtpd_client_restrictions=

-o smtpd_helo_restrictions=

-o smtpd_sender_restrictions=

-o smtpd_recipient_restrictions=permit_mynetworks,reject

-o mynetworks=127.0.0.0/8

-o strict_rfc821_envelopes=yes

-o smtpd_sasl_auth_enable=yes

La estructura del archivo es sencilla: se empieza con el nombre del servicio que estamos configurando, seguido de - o n dependiendo de si queremos activar o desactivar las diferentes funcionalidades (cada columna del archivo corresponde a una funcionalidad), y en la línea siguiente se especifican las diferentes opciones que pudiera tener el servicio.

La primera línea que debemos modificar es la 8, que corresponde al servicio smtp.

En ella debemos desactivar el chroot, aunque si bien no lo recomiendo, es posible instalarlo utilizando la jaula del chroot (de hecho, el resultado sería mucho más seguro), pero la complejidad del sistema aumenta tantísimo que personalmente no creo que sea necesario.

Ten en cuenta que ahora estamos únicamente configurando Postfix, pero cuando termines de leer éste artículo tendremos un sistema de correo en el que además de él habrá muchos otros servicios que deben interactuar, y tener a Postfix encerrado en un chroot dificultaría las cosas muchísimo. Hay muchas otras formas de proteger el sistema... pero obviamente esto es solo una recomendación mía. Si eres el sysadmin de la NSA y estás montando el Postfix personal de Obama en el mismo servidor en el que él guarda sus fotos más comprometidas, quizás sí que sería buena idea que dejaras el chroot activado... xDDD

Lo mismo haremos con la linea 14, que corresponde al servicio smtps (es decir, el servicio a través del protocolo seguro SSL): descomentamos las lineas (si es que estaban comentadas) y desactivamos el chroot. Más adelante ya hablaremos de cómo utilizar el SSL en todos los servicios de nuestro servidor de correo.

Si te fijas en las líneas que van de la 74 a la 76 y las que van de la 79 a la 94 del archivo master.cf que he puesto de ejemplo, verás que se trata de la configuración de 2 filtros: uno llamado mailman y otro llamado smtp-amavis. Pero de momento no te preocupes por esto, no lo configures aún... ya hablaremos de estos servicios cuando tengamos el resto terminado...

Una vez terminado master.cf (al menos de momento), si abrimos el otro archivo de configuración /etc/postfix/main.cf nos encontraremos todas las directivas que vienen preconfiguradas por defecto. Podéis echarle un ojo para familiarizaros con el archivo y con sus directivas, la mayoría de ellas tienen un nombre bastante descriptivo.

Un ejemplo de éste archivo (remarcando las directivas más relevantes) sería algo así:

# Debian specific: Specifying a file name will cause the first

# line of that file to be used as the name. The Debian default

# is /etc/mailname.

myorigin = "pornohardware.com"

smtpd_banner = $myhostname ESMTP $mail_name (Debian/GNU)

biff = no

# appending .domain is the MUA's job.

append_dot_mydomain = no

# Uncomment the next line to generate "delayed mail" warnings

delay_warning_time = 4h

# TLS parameters

smtpd_tls_cert_file=/srv/sites/conf/ssl/mail.pornohardware.com.crt

smtpd_tls_key_file=/srv/sites/conf/ssl/mail.pornohardware.com.key

smtpd_use_tls = yes

smtpd_tls_session_cache_database = btree:${data_directory}/smtpd_scache

smtp_tls_session_cache_database = btree:${data_directory}/smtp_scache

# See /usr/share/doc/postfix/TLS_README.gz in the postfix-doc package for

# information on enabling SSL in the smtp client.

myhostname = pornohardware.com

mydomain = pornohardware.com

alias_maps = hash:/etc/aliases

alias_database = hash:/etc/aliases

mydestination = pornohardware.com

relay_domains = $mydestination,

pornosoftware.com

mynetworks = 127.0.0.0/8, 188.165.118.8

mailbox_command = procmail -a "$EXTENSION"

mailbox_size_limit = 0

recipient_delimiter = +

inet_interfaces = all

transport_maps = hash:/etc/postfix/transport

message_size_limit = 25600000

# MySQL

virtual_mailbox_base = /

virtual_uid_maps = static:102

virtual_gid_maps = static:8

virtual_mailbox_maps = mysql:/etc/postfix/mysql/mysql_virt.cf

virtual_maps = mysql:/etc/postfix/mysql/alias.cf

local_transport = virtual

# Amavis

content_filter = smtp-amavis:[127.0.0.1]:10024

# No backscatter

soft_bounce = no

unknown_local_recipient_reject_code = 550

# SASL2 Auth

smtpd_sasl_auth_enable = yes

smtpd_sasl_security_options = noanonymous

smtpd_sasl_local_domain = $myhostname

broken_sasl_auth_clients = yes

smtpd_recipient_restrictions = permit_mynetworks,

reject_invalid_hostname,

reject_non_fqdn_sender,

reject_non_fqdn_recipient,

reject_unknown_sender_domain,

reject_unknown_recipient_domain,

permit_sasl_authenticated,

reject_unauth_destination,

# check_policy_service unix:private/policy,

check_policy_service inet:127.0.0.1:10023,

regexp:/etc/postfix/blacklist,

permit

maps_rbl_domains = rbl.maps.vix.com,

relays.mail-abuse.org,

relays.ordb.org,

dev.null.dk,

spews.relays.osirusoft.com,

spamhaus.relays.osirusoft.com,

relays.visi.com

Directiva: myorigin, myhostname y mydomain

La primera de las directivas que tenemos que configurar es myorigin (línea 4 del archivo). Con ésta variable definimos el nombre del dominio por defecto desde el que vamos a enviar los emails.

Por ejemplo, si la configuramos con el valor pornohardware.com, cuando enviemos un email desde ese servidor (desde la línea de comandos, con el usuario root, por ejemplo), el destinatario de dicho email vería como remitente la dirección root@pornohardware.com.

Conviene saber que ésta directiva acepta 2 tipos de valores: o bien el nombre del dominio, o bien la ruta de un archivo que contenga dicho nombre. Es decir, podemos poner:

myorigin = pornohardware.com

O bien podemos crear un archivo llamado /etc/mailname que únicamente contenga pornohardware.com, y configurar la directiva así:

myorigin = /etc/mailname

Ambos casos sería iguales, así que hacerlo como más o guste. Personalmente prefiero el primer caso por facilidad y simplicidad, así la configuración está en un único archivo en lugar de en varios, pero hasta que me alce como vuestro Líder en un Nuevo Orden Mundial, esto es un mundo libre, por lo que podéis hacerlo como queráis (aunque insisto: solo de momento xDD).

Así mismo, la directiva myhostname (línea 25) especifica el nombre de nuestro servidor (host), y mydomain (línea 26) el nombre del dominio principal (ambas no tienen porqué coincidir, aunque es frecuente que lo hagan).

Directiva: smtpd_banner

La directiva smtpd_banner (línea 6) permite definir el texto que nuestro servidor mostrará cuando se establezca una conexión al puerto del SMTP. Normalmente no es algo que el usuario vea, por lo que es indiferente lo que pongamos aquí, pero ten en cuenta que si nos conectamos manualmente (con telnet, por ejemplo) al puerto del SMTP, veremos ese texto... y un atacante podría usar la información que mostremos en él (nombre del servidor SMTP que estamos usando, sistema operativo que tenemos instalado, etc) para recopilar datos sobre nuestro servidor como primer paso a un ataque... pero bueno, eso ya depende de vuestro grado de paranoya. Personalmente no me gusta dar nunca más información de la necesaria, pero no pasa nada porque mostremos el nombre del software de servidor SMTP que estamos usando (Postfix) ni el sistema operativo (GNU/Linux).

Directivas: smtpd_tls_key_file y smtpd_use_tls

Si disponéis de un certificado SSL válido para el servidor de correo que estáis montando, debéis especificar la ruta de los archivos crt y key de dicho certificado. Para eso debéis usar las directivas smtpd_tls_cert_file, smtpd_tls_key_file y smtpd_use_tls (líneas 16 a 20). El uso, generación y firma de certificados SSL escapa al ámbito de éste artículo, así que no lo explicaré ahora (ya escribiré otro artículo explicando esto en cuanto pueda, mientras tanto asumiré que si vas a usar dichas opciones, ya sabes manejar éste tipo de certificados).

Directivas: alias_maps y alias_database

Estas directivas (líneas 27 y 28) se utilizan para indicar la relación de alias de los usuarios locales del servidor. Es decir, si queremos evitar (por ejemplo) que el correo que se envíe al usuario root local del sistema se redirija a otro usuario (o a otra dirección), podemos definir un alias para ese usuario, de forma que los correos que se le envíen serán redirigidos al alias automáticamente.

Una recomendadísima práctica en la administración de servidores de correo suele ser la de definir un alias como mínimo al usuario root, de forma que los emails que se le podrían llegar a enviar sean redirigidos a otro usuario. Esto se hace para evitar que alguien pudiera colapsar el servidor llenando el buzón de correo del usuario root con miles de enormes emails (ya que normalmente el usuario root no suele tener establecida una quota de disco, ni un límite de emails, ni ninguna otra restricción).

Postfix utiliza una base de datos propia para almacenar ésta información, y la forma de generar dicha base de datos es mediante el comando newaliases, que convierte el archivo /etc/aliases (texto plano) en /etc/aliases.db (la base de datos que Postfix utiliza). Por lo tanto, nosotros debemos trabajar siempre con /etc/aliases, y una vez modificado, ejecutar de nuevo el comando para convertirlo en el archivo que Postfix espera.

Un ejemplo de /etc/aliases podría ser éste:

# /etc/aliases

mailer-daemon: postmaster

postmaster: root

nobody: root

hostmaster: root

usenet: root

webmaster: root

www: root

abuse: root

noc: root

security: root

root: fulanito

fulanito: fulanito@dominio.com

Según éste archivo, todo el correo enviado al usuario local mailer-daemon se redirigiría al usuario postmaster... y éste a su vez se redirigiría al usuario root.

También se redirigiría al usuario root el correo enviado a nobody, hostmaster, usenet, webmaster, etc..

Finalmente, todo el correo enviado hacia root será redirigido al usuario fulanito (para evitar llena el buzón de root), el cual a su vez será reenviado a la cuenta externa fulanito@dominio.com.

Directiva: mydestination

Aquí (línea 29) especificamos los dominios de correo de los que nuestro servidor se va a encargar. Es decir, cuando recibamos un email que vaya a algun usuario de alguno de estos dominios, asumiremos que es nuestro e intentaremos entregárselo al usuario en cuestión (buscándolo en la base de datos que habíamos creado antes, o en el archivo /etc/aliases). Y si recibimos un email dirigido a un dominio que no es uno de los nuestros (es decir, un dominio que NO esté especificado en ésta directiva) buscaremos el servidor de correo que se encarga de los emails de dicho dominio, y se lo pasaremos para que sea él quien trate de entregárselo al destinatario.

Directiva: relay_domains

Con ésta directiva (línea 30) podemos decirle a nuestro servidor SMTP una serie de dominios de los cuales SI debe aceptar los emails, aunque dichos dominios NO sean de los que nos encargamos en éste servidor. Es decir, con relay_domains podemos decirle a nuestro Postfix que acepte emails de determinados dominios aunque estos no estén especificados en mydestination. Esto es útil como backup de correo, ya que si disponemos de 2 servidores de correo diferentes, podemos hacer que cada uno tenga configurado al otro en ésta directiva, de forma que si algun día uno de los 2 está fuera de servicio, el otro iría recogiendo el correo del servidor caído, y se los entregaría posteriormente cuando éste volviera a estar disponible. Para esto hay que especificar también éste segundo servidor de correo en el registro MX del DNS del dominio, así como utilizar la directiva transport_maps para indicar el servidor al que entregar todo el correo ajeno que estamos aceptando al usar ésta directiva (ya lo veremos más adelante).

No obstante, relay_domains únicamente se utiliza en instalaciones un poco más avanzadas de lo normal... si lo que estáis configurando es un servidor de correo normal para gestionar los emails de alguno de vuestros dominios, normalmente no os hará falta utilizarla.

Directiva: mynetworks

Aquí indicamos las direcciones de red de aquellas máquinas que queremos que nuestro servidor considere como máquinas de nuestra red. Esto es útil sobre todo para indicar el servidor que el envío de correo debe estar autenticado cuando dichos emails proceden de Internet (para que nadie pueda usarnos para enviar SPAM), pero los demás servidores de nuestra red sí que pueden enviar emails sin necesidad de autenticación.

Directiva: inet_interfaces

Como su propio nombre indica, aquí podemos especificar en qué interfaces queremos que escuche nuestro servidor SMTP. Normalmente el valor que usaremos será all, ya que lo más habitual es que queramos que el servidor SMTP esté accesible en todos los interfaces de red que haya en nuestro servidor, pero podría darse algun caso en el que nos interese que únicamente podamos conectarnos al servidor SMTP desde localhost o desde un interface de red determinado, ignorando las conexiones desde los demás.

Directiva: transport_maps

Como dije antes, para poder utilizar nuestro servidor también como backup del correo de otro dominio es necesario el uso de ésta directiva, pero también se usa para enviar el correo que queramos a un filtro determinado (configurando dicho filtro previamente en master.cf) o para indicar la dirección del servidor SMTP de un dominio concreto de forma manual.

El valor que debemos indicar en ésta directiva es la ruta donde se encuentra el archivo que contiene la información de transporte del correo. Es decir, algo como :

transport_maps = hash:/etc/postfix/transport

El formato de éste archivo es el mismo que con el archivo aliases que expliqué antes. Debemos utilizar el archivo /etc/postfix/transport (en texto plano) para indicar la información que queramos, y una vez modificado y guardado dicho archivo, debemos generar el archivo en el formato que utiliza Postfix... que en éste caso, a diferencia del archivo aliases (que había que ejecutar el comando newaliases para generarlo) se hace mediante el comando postmap de ésta forma:

sudo postmap /etc/postfix/transport

Después de ejecutar ese comando, obtendremos el archivo /etc/postfix/transport.db, que no es más que el archivo transport pero en el formato requerido por Postfix.

Algunos ejemplos de archivo transport que pueden ayudar a entender mejor su funcionamiento podrían ser estos:

-

Configurar

transportpara que el correo que llegue para el dominiofulanito.coma nuestro servidor se reenvíe a otro servidor SMTP distinto. Esto se usa normalmente para backup de correo, configurando el DNS del dominio defulanito.compara que nuestro servidor sea uno de sus servidores de correo (añadiéndolo como registro MX) pero indicando un número de prioridad mayor (para que solo envíen mensaje de ese dominio a nuestro servidor cuando el principal esté caído:Para hacer esto, lo primero sería añadir nuestro servidor al registro DNS de

fulanito.com:MX 5 mail.fulanito.com MX 10 nuestro-servidor.comCuando

mail.fulanito.com(que como tiene la prioridad más baja, es el servidor de correo principal de ese dominio) no funcione, se enviarán los emails anuestro-servidor.com, y éste a su vez estará configurado para aceptar los emails que vayan a dicho dominio, pero en lugar de guardarlos en el mailbox del usuario en cuestión, los encolará e irá intentando cada cierto tiempo conectarse amail.fulanito.compara entregarle dichos emails.Lo primero sería decirle a nuestro Postfix que aunque nos encarguemos del correo de los dominios especificados en la directiva

mydestinationdel/etc/postfix/main.cf(que en éste caso son los del dominiopornoharware.com), también debe aceptar los correos para los dominios especificados en la directivarelay_domains(que serán los que vayan dirigidos al dominiofulanito.com):mydestination = pornohardware.com relay_domains = fulanito.comY por último, en el archivo

transportestá la dirección del servidor SMTP que se encarga de esos emailsfulanito.com smtp:mail.fulanito.com:25Con ésta configuración, nuestro servidor de correo será el encargado de gestionar los emails del dominio

pornoharware.com, pero también aceptará los que vayan al dominiofulanito.commientras el servidor principal de éste esté caído. Y a diferencia de los emails que le lleguen a nuestro servidor y que vayan apornohardware.com(que serán guardados en el mailbox del destinatario en cuestión), los que vayan afulanito.comlos iremos encolando, y tan pronto vuelva a funcionar el servidor principal de ese dominio, le reenviaremos todos los que hayamos encolado hasta ese momento, de forma que no se habrá perdido ningún email durante el tiempo que su servidor estuvo caído. -

Configurar

transportpara que el correo que llegue a un dominio entero y a una dirección concreta, sean enviados a un script en Perl (para que éste haga lo que sea con ellos). Éste script lo habremos configurado previamente en el archivomaster.cfde la siguiente forma:filtro_script unix - n n - - pipe flags=B user=nobody argv=/usr/bin/perl /opt/scripts/parse_emails.plCon esas 2 lineas habremos configurado un filtro llamado

filtro_script, que enviará el contenido del email mediante pipe al comando especificado en el parámetroargv.Ahora debemos indicar en el archivo

transportqué emails son los que deben pasar por ese filtro:admin@fulanito.com filtro_script: menganito.com filtro_script:Con ésta configuración (y una vez generado el archivo

transport.dbcon el comandopostmapcomo expliqué antes) nuestro servidor reenviaría al script que habíamos configurado enmaster.cfcon el nombre defiltro_scriptaquellos emails cuyo destinatario sea la direcciónadmin@fulanito.comy cualquier dirección del dominiomenganito.com.

Directiva: message_size_limit

Esta directiva es muy fácil: como su propio nombre indica, especifica el tamaño máximo que podrán tener los emails que manejará nuestro servidor Postfix.

El valor debe ir en bytes, por lo que si queremos establecer un tamaño máximo de archivo de 25Mb(que para mi es el límite máximo que debería permitirse, ya que para archivos más grandes no deberíamos utilizar el email), debemos multiplicar 25 * 1024000, es decir:

message_size_limit = 25600000

Directivas: virtual_*

Aquí viene lo bueno...

Estas directivas son las que van a permitir a Postfix conectarse a nuestra base de datos para comprobar la existencia de los usuarios a los que van dirigidos los emails que recibamos.

Cada vez que nuestro Postfix reciba un email dirigido a una dirección de correo de uno de los dominios de los que él se hace cargo (los especificados en la directiva mydestination) se conectará a la base de datos que indiquemos aquí para comprobar que dicho destinatario existe, y en caso afirmativo, de cuál es el mailbox (directorio del disco del servidor) donde tiene que almacenar dicho email.

Las directivas principales son:

- virtual_mailbox_base: La base de la ruta física en el disco duro del servidor donde están los mailbox de cada usuario. El valor más indicado es

/, ya que la ruta de cada mailbox la especificaremos en la base de datos, segun sea un usuario u otro. - virtual_uid_maps: El uid del usuario que ejecuta el demonio de Postfix. Normalmente es el usuario postfix, y su uid se puede ver con el comando

vipw. Si éste valor fuera por ejemplo el 102, el valor que habría que configurar para ésta directiva seríastatic:102. - virtual_gid_maps: Igual que el valor anterior, pero ésta vez en lugar del uid hace referencia al gid del grupo mail. Éste valor se puede ver con el comando

vigr, y si dicho valor fuera por ejemplo el 8, el valor que habría que configurar para ésta directiva sería:static:8. - virtual_mailbox_maps: Aquí vamos a indicar la ruta física del mailbox del usuario, que como en nuestro caso está en la base de datos, hay que crear un archivo de texto plano con la configuración necesaria para que Postfix pueda conectarse a dicha base de datos. Por lo tanto, el valor que pondremos en ésta directiva será

pgsql:/etc/postfix/db/users.cfomysql:/etc/postfix/mysql/users.cf(después crearemos dicho archivo). - virtual_maps: En ésta directiva podemos configurar dónde debe Postfix buscar los posibles alias del usuario que esté buscando, y dado que en nuestro caso ésta información está también en la base de datos, hay que crear un archivo de texto plano con la configuración necesaria para que Postfix pueda conectarse a dicha base de datos. Por lo tanto, el valor que pondremos en ésta directiva será

mysql:/etc/postfix/db/alias.cfopgsql:/etc/postfix/db/alias.cf(después crearemos éste archivo también).

A modo de resumen, la configuración de éstas directivas sería algo así:

Para PostgreSQL:

virtual_mailbox_base = /

virtual_uid_maps = static:102

virtual_gid_maps = static:8

virtual_mailbox_maps = pgsql:/etc/postfix/db/users.cf

virtual_maps = pgsql:/etc/postfix/db/aliases.cf

Para MySQL:

virtual_mailbox_base = /

virtual_uid_maps = static:102

virtual_gid_maps = static:8

virtual_mailbox_maps = mysql:/etc/postfix/db/users.cf

virtual_maps = mysql:/etc/postfix/db/aliases.cf

Como veis, únicamente se diferencian en las lineas que están resaltadas (lineas 45 y 46), a la hora de especificar qué tipo de base de datos vamos a usar (PostgreSQL o MySQL).

Y en esos archivos (/etc/postfix/db/users.cf y /etc/postfix/db/aliases.cf) únicamente tenemos que especificar la base de datos a la que Postfix tiene que conectarse para buscar los usuarios y sus alias, el nombre de las tablas, la query SQL que necesitamos para obtener los datos que queremos, etc.

Por lo tanto, dichos archivos (según la base de datos de usuarios que habíamos creado antes) serían algo así:

Para PostgreSQL:

# Configuracion de Postfix para obtener los datos de los

# usuarios virtuales que hay en la base de datos

#

hosts = localhost

user = app_postfix

password = QZrRP-fzuq

dbname = email

query = SELECT "path_maildir" FROM users WHERE "email_local" = '%s' AND "user_active" = '1'

# Configuracion de Postfix para obtener los alias de los

# usuarios virtuales que hay en la base de datos

#

hosts = localhost

user = app_postfix

password = QZrRP-fzuq

dbname = email

query = SELECT "email_local" FROM users_aliases WHERE "email_alias" = '%s'

Para MySQL:

# Configuracion de Postfix para obtener los datos de los

# usuarios virtuales que hay en la base de datos

#

hosts = localhost

user = app_postfix

password = QZrRP-fzuq

dbname = email

query = SELECT path_maildir FROM users WHERE email_local = '%s' AND user_active = '1'

# Configuracion de Postfix para obtener los alias de los

# usuarios virtuales que hay en la base de datos

#

hosts = localhost

user = app_postfix

password = QZrRP-fzuq

dbname = email

query = SELECT email_local FROM users_aliases WHERE email_alias = '%s'

Como podeis ver, la única diferencia que hay entre si utilizamos PostgreSQL o Mysql es que en éste último los nombres de las columnas NO pueden ir entre comillas, mientras que en PostgreSQL es obligatorio.

Y con esto, ya deberíamos tener toda la parte de configuración básica de nuestro servidor SMTP (Postfix) terminada...

Vamos a intentar iniciar el servicio (o reiniciarlo, si ya estaba levantado) para ver si hemos configurado todo correctamente:

$ sudo /etc/init.d/postfix start

[ ok ] Starting Postfix Mail Transport Agent: postfix

Podemos echar un ojo al log para ver si el servicio se ha iniciado correctamente. El log de los servicios de correo se encuentra en /var/log/mail.log en Debian y similares, y en /var/log/maillog en CentOS/RedHat.

Si vemos algo parecido a esto en el log (sin ningún otro mensaje chungo), podemos alegrarnos:

postfix/master[27126]: daemon started -- version 2.9.6, configuration /etc/postfix

Si vemos algun mensaje de error, Postfix debería ser lo suficientemente explícito como para darnos en el log una buena pista sobre donde está el problema, que si lo hay, a éstas alturas de la configuración seguramente no sea más que un error de sintaxis o alguna tontería que hayamos hecho en alguno de los archivos que hemos editado hasta ahora. Así que arréglalo!! xDD

Para probar que todo funciona correctamente, lo suyo es tratar de enviar un email al usuario que habíamos creado en la base de datos y ver si Postfix es capaz de aceptar el email, obtener la información del destinatario y guardar el email en su mailbox. Y para eso nada mejor que conectarnos mediante telnet al puerto del Postfix y teclear los comandos SMTP necesarios para enviar un email.

Primero nos conectamos:

$ telnet localhost 25

Trying 127.0.0.1...

Connected to localhost.

Escape character is '^]'.

220 pornohardware.com ESMTP Postfix (Debian/GNU)

Y luego, mediante los comandos SMTP descritos en el RFC2821, primero saludamos al servidor con HELO (o EHLO), después identificamos el remitente del email con MAIL FROM, luego especificamos al destinatario con RCPT TO y después escribimos el contenido del email con DATA. Cuando hayamos terminado de escribir el contenido del email, debemos finalizar con una nueva linea y punto . para enviar el mensaje. Después finalizamos la conexión con QUIT.

Esto sería un ejemplo de la conversación que debemos mantener con el servidor SMTP:

$ telnet localhost 25

Trying 127.0.0.1...

Connected to localhost.

Escape character is '^]'.

220 pornohardware.com ESMTP Postfix (Debian/GNU)

EHLO remitente.com

250-remitente.com

250-PIPELINING

250-SIZE 25600000

250-VRFY

250-ETRN

250-STARTTLS

250-AUTH PLAIN

250-AUTH=PLAIN

250-ENHANCEDSTATUSCODES

250-8BITMIME

250 DSN

MAIL FROM: prueba@bhean.com

250 2.1.0 Ok

RCPT TO: adama@pornohardware.com

250 2.1.5 Ok

DATA

354 End data with <CR><LF>.<CR><LF>

Esto es una prueba para ver si todo funciona correctamente

.

250 2.0.0 Ok: queued as BE75A100D0

QUIT

221 2.0.0 Bye

Connection closed by foreign host.

Si hay algun problema lo veremos en el log del servidor, y también al ejecutar los comandos anteriores con el telnet.

Antes de dar por terminada la configuración del SMTP, hay un par de opciones muy interesantes que se pueden incluir en el main.cf y que pueden resultar muy útiles en algunas ocasiones:

- blacklist: Se utiliza para especificar direcciones de email concretas (o dominios enteros) que deben ser rechazados (porque sepamos que son spam o slgo así).

- whitelist: Igual que el anterior, pero al revés. Permite configurar servidores de los que SI queremos aceptar emails.

- check_sender: Permite aceptar o rechazar emails en función de la dirección del remitente.

- check_body: Igual que el anterior, pero en función del cuerpo del email.

Los 2 primeros (blacklisty whitelist) forman parte de la configuración de smtpd_recipient_restrictions, es decir, una serie de comprobaciones que Postfix hace cuando recibe un email.

Todas estas comprobaciones se irán ejecutando por orden de aparición. Postfix irá procesándolas una tras otra hasta que una de ellas concuerde con el email recibido. Si ninguna concuerda, el email será aceptado. Pero si alguna de ellas concuerda, se aceptará o rechazará dependiendo de lo que hayamos configurado en dicha comprobación.

Una configuración típica de smtpd_recipient_restrictions en el archivo main.cf sería:

smtpd_recipient_restrictions = regexp:/etc/postfix/blacklist,

permit_mynetworks,

reject_invalid_hostname,

reject_non_fqdn_sender,

reject_non_fqdn_recipient,

reject_unknown_sender_domain,

reject_unknown_recipient_domain,

permit_sasl_authenticated,

reject_unauth_destination,

regexp:/etc/postfix/blacklist,

permit

Aquellas que comienzan por regexp: se utilizan para definir (en un archivo aparte) determinadas acciones (aceptar el email, rechazarlo, etc) mediante patrones de expresiones regulares. Por ejemplo, el archivo /etc/postfix/blacklist podría ser parecido a esto:

/soyun@spamer\.com$/ REJECT SPAM is not allowed here / El SPAM no esta permitido aqui

/@spam\.com$/ REJECT SPAM is not allowed here / El SPAM no esta permitido aqui

Nota: Antes de nada, al igual que en los anteriores casos que hemos visto, hay que utilizar el comando postmap con estos archivos para que Postfix pueda utilizarlos. Simplemente ejecutamos:

$ postmap blacklist

para que se genere el archivo blacklist.db, que no es más que el archivo blacklist que hemos creado, pero en un formato que Postfix sabe manejar.

Volviendo al ejemplo, segun el archivo blacklist que hemos creado y a la configuración de smtpd_recipient_restrictions, si recibiéramos un email de la dirección soyun@spamer.com o de cualquier dirección del dominio @spam.com, sería rechazado automáticamente (REJECT) utilizando "SPAM is not allowed here / El SPAM no esta permitido aqui" como razón del rechazo.

Pero si el email recibido no coincidiera con ninguna de las expresiones regulares de blacklist, entonces Postfix pasaría a la siguiente restricción que hubiera configurada en smtpd_recipient_restrictions, en éste caso permit_mynetworks (que significa que están permitidos los emails enviados desde las máquinas de nuestra red, es decir, los servidores cuyas IPs están especificadas en la directiva mynetworks del main.cf).

Del mismo modo podemos configurar también un archivo para hacer todo lo contrario, es decir, en lugar de rechazar aquellos emails que coincidan con las expresiones regulares que especifiquemos, podríamos querer que Postfix aceptara aquellos emails que coincidan con dichas expresiones.

Un ejemplo de un archivo whitelist podría ser algo así:

83.138.165.68 OK

5.153.231.4 OK

Cualquier email procedente de dichas IPs sería aceptado por nuestro servidor. Por supuesto, para utilizar éste archivo habría que generar también el correspondiente whitelist.db con el comando postmap.

Y por último, los archivos check_sender y check_body se basan en el mismo concepto que los anteriores... solo que como su propio nombre indican, estos comprueban coincidencias con el remitente del email y con el cuerpo del mismo, respectivamente.

Para utilizarlos, nuesto main.cf debería incluir algo parecido a esto:

smtpd_sender_restrictions = regexp:/etc/postfix/check_sender

body_checks = regexp:/etc/postfix/check_body

Y en dichos archivos se crearían las expresiones regulares que queramos comprobar, junto con el código de estado y el mensaje que queremos que se devuelva si alguna coincide:

/@dominiospamer\.com$/ 550 No queremos SPAM

/@otrospamer\.com$/ 550 No queremos SPAM

/Ryan Harding/ REJECT No queremos SPAM

/Bet2Day/ REJECT No queremos SPAM

Hay muchas otras opciones, por lo que os recomiendo que le echeis un ojo a la documentación oficial de Postfix si quereis ver algo más en detalle.

En cuanto al SMTP, por el momento podemos darlo por terminado... pero recordar que si utilizais un firewall (y si no lo haceis, deberíais! insensatos!) debéis abrir los puertos necesarios, que en éste caso son el 25 para el SMTP y el 465 para el SMTP-SSL...

Ahora que ya tenemos Postfix funcionando para el servicio SMTP, vamos a continuar con una de las partes más importantes para evitar el spam: configurarlo para que únicamente nuestros usuarios puedan usarlo para el envío de emails.

Configuración de SASL para autenticación de Postfix

Postfix debe aceptar los emails que vayan destinados a nuestros usuarios... pero qué pasa con aquellos emails que nuestros usuarios quieran enviar a otras personas?

Un servidor SMTP abierto es el paraiso de cualquier spamer, por lo que únicamente nuestros usuarios deben poder utilizar nuestro SMTP para enviar emails. De lo contrario, cualquiera que descubra nuestro servidor nos utilizará para enviar miles de emails a todo el mundo... y no solo debemos evitarlo para no contribuir con el envío de spam, sino que podrían meter la IP de nuestro servidor en alguna de las muchísimas listas negras de servidores de spam que hay en Internet, lo que haría que todos los servidores de emails del mundo rechazaran el correo enviado por nuestro servidor, incluso los emails legítimos enviados por nuestros usuarios.

Para evitarlo, debemos configurar Postfix para que solo nuestros usuarios puedan hacer uso de él. Para llevar a cabo ésta tarea debemos utilizar SASL.

SASL hará que Postfix solo acepte enviar emails de los usuarios que se identifiquen, para lo cual consultará la base de datos a través de PAM (Pluggable Authentication Modules), que es un sistema de autenticación muy extendido en el mundo unix/linux.

La instalación de los paquetes necesarios para la autenticación de Postfix, si utilizamos Debian/Ubuntu, se lleva a cabo de ésta forma:

$ sudo apt-get install libgsasl7 libsasl2-2 libsasl2-modules libsasl2-modules-sql sasl2-bin libpam-mysql libpam-pgsql libpam-modules-bin libpam-modules

Y si utilizamos Redhat/CentOS, debemos descargar e instalar los paquetes manualmente, ya que no se encuentran en los repositorios oficiales de éstas distribuciones (elije Debian la próxima vez, jejejee) xDD

Una vez instalados tanto SASL2 como PAM, la configuración de ambos es muy sencilla: primero habilitamos la ejecución del demonio de SASL en el arranque del servidor y especificamos el método de autenticación pam, editando el archivo /etc/default/saslauthd:

#

# Settings for saslauthd daemon

# Please read /usr/share/doc/sasl2-bin/README.Debian for details.

#

# Should saslauthd run automatically on startup? (default: no)

START=yes

# Which authentication mechanisms should saslauthd use? (default: pam)

#

# Available options in this Debian package:

# getpwent -- use the getpwent() library function

# kerberos5 -- use Kerberos 5

# pam -- use PAM

# rimap -- use a remote IMAP server

# shadow -- use the local shadow password file

# sasldb -- use the local sasldb database file

# ldap -- use LDAP (configuration is in /etc/saslauthd.conf)

#

# Only one option may be used at a time. See the saslauthd man page

# for more information.

#

# Example: MECHANISMS="pam"

MECHANISMS="pam"

# To know if your Postfix is running chroot, check /etc/postfix/master.cf.

# If it has the line "smtp inet n - y - - smtpd" or "smtp inet n - - - - smtpd"

# then your Postfix is running in a chroot.

# If it has the line "smtp inet n - n - - smtpd" then your Postfix is NOT

# running in a chroot.

OPTIONS="-c -m /var/run/saslauthd -r"

Después, configuramos PAM para que se conecte a nuestra base de datos para comprobar el login/password de nuestros usuarios. Para ello, editamos el archivo /etc/pam.d/smtp (si no existiera, lo crearíamos) con los valores de nuestra base de datos, y del usuario app_sasl que ya habíamos creado previamente para esto al comienzo de éste artículo:

auth sufficient pam_pgsql.so \\

user=app_sasl \\

passwd=hb9mwJGcc \\

host=127.0.0.1 \\

db=email \\

table=users \\

usercolumn=login \\

passwdcolumn=password_crypt \\

crypt=1 \\

where=user_active=1 \\

debug=1

auth sufficient pam_unix_auth.so

account required pam_pgsql.so \\

user=app_sasl \\

passwd=hb9mwJGcc \\

host=127.0.0.1 \\

db=email \\

table=users \\

usercolumn=login \\

passwdcolumn=password_crypt \\

crypt=1 \\

where=user_active=1 \\

debug=1

account sufficient pam_unix_acct.so

Obviamente, si en lugar de PostgreSQL utilizamos MySQL, debemos cambiar pam_pgsql.so por pam_mysql.so.

El parámetro debug se puede establecer a 1 para aumentar la información que se mostrará en el log, algo muy útil para darnos pistas si algo no va bien. Si no queremos información de debug, lo dejamos a 0.

Por último, editamos (o creamos, en el caso de no existir) el archivo /etc/postfix/sasl/smtpd.conf. En él indicaremos a Postfix que debe usar el demonio SASL para autenticar a los usuarios:

pwcheck_method: saslauthd

saslauthd_path: /var/run/saslauthd/mux

mech_list: plain

log_level: 5

Es importante que el usuario postfix sea miembro del grupo sasl, ya que de lo contrario Postfix no tendrá permisos para acceder a SASL. Para eso basta con ejecutar:

$ sudo usermod -G sasl postfix

Por último, debemos asegurarnos que las directivas de configuración de SASL están correctamente especificadas en el main.cf de Postfix:

smtpd_sasl_path = smtpd

smtpd_sasl_auth_enable = yes

#smtpd_sasl2_auth_enable = yes

smtpd_sasl_security_options = noanonymous

smtpd_sasl_local_domain = $mydestination

broken_sasl_auth_clients = yes

Así como la restricción adecuada para rechazar aquellos usuarios que NO se identifiquen correctamente:

smtpd_recipient_restrictions = permit_mynetworks,

reject_invalid_hostname,

reject_non_fqdn_sender,

reject_non_fqdn_recipient,

reject_unknown_sender_domain,

reject_unknown_recipient_domain,

permit_sasl_authenticated,

reject_unauth_destination,

check_client_access hash:/etc/postfix/whitelist,

permit

Y listo! Arrancamos el demonio de SASL:

$ sudo /etc/init.d/saslauthd start

Y si todo ha ido bien, ya deberíamos tener el servidor Postfix correctamente.

Para comprobar que SASL está correctamente configurado y funciona como queremos, existe el comando testsaslauth. Es muy sencillo de utilizar, solo hay que pasarle el usuario, el password y el método de autenticación que queremos comprobar. Por ejemplo, en nuestro caso bill es el usuario (campo login de la tabla users), galactica la password (cuyo valor cifrado es el que habíamos guardado en el campo password_crypt de la tabla users) y smtp es lo que queremos comprobar, por lo que el comando quedaría así:

$ testsaslauthd -s smtp -u bill -p galactica

0: OK "Success."

Si ejecutamos el mismo comando, pero con el nombre de usuario o la password mal puesta, deberíamos ver algo parecido a:

$ testsaslauthd -s smtp -u nobill -p nogalactica

0: NO "authentication failed"

Si el resultado de éstos comandos no es el esperado (siempre os sale authentication failed o algo así), podeis habilitar el modo de depuración (debug) de SASL para que muestre la información de autentificación en el log, descomentando la linea #debug que os indiqué en el archivo /etc/pam_pgsql.conf o /etc/pam_pgsql.conf.

También podeis comprobar que todo funciona como debería intentando enviar un email de forma anónima (sin identificarnos) y comprobar que Postfix NO os deja hacerlo... y después hacer la misma prueba, pero ésta vez identificándonos correctamente antes.

Para hacerlo, de nuevo recurrimos al comando telnet para ir viendo paso a paso las respuestas que nos da el servidor. Pero ojo! No debeis conectaros con el comando telnet desde el propio servidor o desde cualquier otra máquina de vuestra red, ya que como habíamos especificado la opción permit_mynetworks en la directiva smtpd_recipient_restrictions del archivo de configuración de Postfix, todas las máquinas de nuestra red estan autorizadas a enviar emails SIN necesidad de autenticarse. Por eso, la prueba con telnet debeis hacerla desde un servidor FUERA de vuestra red (es decir, fuera de lo especificado en la directiva mynetworks del archivo /etc/postfix/main.cf)

Para comprobar que el servidor NO acepta que enviemos emails sin identificarnos:

$ telnet ip-de-vuestro-servidort 25

Trying 127.0.0.1...

Connected to localhost.

Escape character is '^]'.

220 pornohardware.com ESMTP Postfix (Debian/GNU)

EHLO remitente.com

250-remitente.com

250-PIPELINING

250-SIZE 25600000

250-VRFY

250-ETRN

250-STARTTLS

250-AUTH PLAIN

250-AUTH=PLAIN

250-ENHANCEDSTATUSCODES

250-8BITMIME

250 DSN

MAIL FROM: prueba@bhean.com

250 2.1.0 Ok

RCPT TO: cualquiercosa@hotmail.com

554 5.7.1 <cualquiercosa@hotmail.com>: Relay access denied

QUIT

221 2.0.0 Bye

Connection closed by foreign host.

Como podéis ver, estamos intentando enviar un email desde nuestro servidor de correo a la dirección cualquiercosa@hotmail.com, a lo cuál éste nos responde con un Relay access denied. Es decir, que NO podemos enviar emails a direcciones que no sean las de nuestro propio servidor, a no ser que nos identifiquemos previamente.

Si en lugar del mensaje 554 5.7.1 Relay access denied obtenéis un 250 2.1.5 Ok significa que vuestro servidor está aceptando CUALQUIER EMAIL para CUALQUIER DESTINATARIO (es decir, sois lo que se considera un Open Relay), y de ser así, para cuando hayais terminado de leer ésta frase ya habrá medio internet conectado a vuestro servidor enviando spam a todo el planeta... así que parar inmediatamente Postfix, cerrar el puerto SMTP en el firewall o lo que queráis, pero detener el servicio inmediatamente y revisar la configuración de SASL, PAM y Postfix antes de volver a abrirlo a Internet...

Quizás haya algo en el log que os ayude a encontrar el problema. Recordar que el log de los servicios de correo se encuentra en /var/log/mail.log en Debian y similares, y en /var/log/maillog en CentOS/RedHat.

Instalación de Courier como servidor POP/IMAP

Así como para poder enviar emails necesitamos un servidor SMTP, para poder acceder a ellos para su lectura necesitamos un servidor POP o IMAP, que son los 2 protocolos más extendidos para ese fin.

Podéis montar ambos o únicamente uno... aunque la verdad es que POP no tiene prácticamente ninguna ventaja hoy en día, cada vez se usa menos, y en mi opinión no tiene ningún sentido mantenerlo. Si os quedásteis anclados en los 90 y echáis de menos geocities, los gifs animados con símbolos de @rrobas dando vueltas, o simplemente eres un Amish montando el servidor de correo de tu aldea, POP es lo que buscas. Para todos los demás, IMAP es la solución.